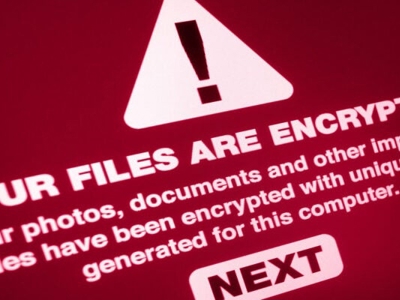

Cảnh báo 19 lỗ hổng bảo mật phần mềm VMware, cho phép tấn công không cần xác thực

Hãng phần mềm VMware vừa công bố 19 lỗ hổng bảo mật ảnh hưởng đến VMware vCenter Server phiên bản 7.0/6.7/6.5 và VMware vCloud Foundation phiên bản 4.3.1/3.10.2.2...

Trong 19 lỗ hổng bảo mật mới được VMware công bố, lỗ hổng bảo mật có mã CVE-2021-22005 tồn tại trong trong dịch vụ Analytics của VMware vCenter Server cho phép đối tượng tấn công không cần xác thực có thể thực thi mã tùy ý.

Ngoài ra, còn có 11 lỗ hổng bảo mật gồm CVE-2021-21991, CVE-2021-22006, CVE-2021- 22011, CVE-2021-22015, CVE-2021-22012, CVE-2021-22013, CVE-2021- 22016, CVE-2021-22017, CVE-2021-22014, CVE-2021-22018 và CVE-2021- 21992 có mức ảnh hưởng cao. Các lỗ hổng này cho phép đối tượng tấn công có thể khai thác dưới nhiều hình thức khác nhau như thu thập thông tin, tấn công leo thang, tấn công từ chối dịch vụ...

Các sản phẩm của VMware đã và đang là mục tiêu nhắm đến của các đối tượng tấn công mạng, nhất là các nhóm chuyên thực hiện tấn công có chủ đích APT.

Đặc biệt, 7 lỗ hổng bao gồm CVE-2021-22006, CVE-2021-22011, CVE-2021-22012, CVE-2021-22013, CVE-2021-22016, CVE-2021-22017 và CVE-2021-22018 giúp cho các đối tượng tấn công có thể khai thác mà không cần xác thực.

Cũng vào quý 1/2021, VMware cũng công bố 2 lỗ hổng bảo mật (CVE-2021- 21975, CVE-2021-21983) trong phần mềm VMware vRealize Operations Manager, cho phép đối tượng tấn công thực hiện tấn công giả mạo yêu cầu từ phía máy chủ (SSRF) để đánh cắp thông tin xác thực của quản trị viên, cài cắm tệp tin độc hại, từ đó chiếm quyền kiểm soát toàn bộ hệ thống. Các lỗ hổng này ảnh hưởng đến các sản phẩm vRealize Operations Manager, VMware Cloud Foundation (vROps), vRealize Suite Lifecycle Manager (vROps) (thông tin chi tiết về các lỗ hổng có tại phụ lục kèm theo).

Sau khi VMware công bố, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) trực thuộc Cục An toàn thông tin, Bộ Thông tin và Truyền thông đã khuyến nghị các cơ quan, tổ chức cần thường xuyên kiểm tra, rà soát hệ thống thông tin để kịp thời xử lý và khắc phục các lỗ hổng bảo mật đang tồn tại trong hệ thống.

Theo đánh giá sơ bộ, các sản phẩm của VMware đã và đang là mục tiêu nhắm đến của các đối tượng tấn công mạng, nhất là các nhóm chuyên thực hiện tấn công có chủ đích APT. Đáng chú ý, phần mềm VMware vRealize Operations Manager thường được sử dụng để hỗ trợ việc giám sát các thiết bị VMware, cải thiện hiệu suất ứng dụng, nâng cao hiệu quả và giảm thiểu gián đoạn.

Trước đó, Trung tâm Giám sát an toàn không gian mạng quốc gia cũng đã có cảnh báo về các lỗ hổng bảo mật liên quan đến sản phẩm VMware. Đơn cử như, hồi trung tuần tháng 2, Trung tâm đã có cảnh báo về 3 lỗ hổng bảo mật CVE-2021-21972, CVE-2021-21973, CVE-2021-21974 trong các sản phẩm vCenter, ESXi, Cloud Foundation của VMware. Những lỗ hổng bảo mật này cho phép đối tượng tấn công chèn và thực thi mã từ xa.

Trung tâm NCSC cũng khuyến cáo các cơ quan tổ chức, doanh nghiệp thường xuyên kiểm tra, rà soát hệ thống thông tin của các cơ quan, tổ chức để xử lý và khắc phục các lỗ hổng bảo mật đang tồn tại trong hệ thống là hết sức cần thiết, cập nhật bản vá phù hợp với phiên bản sản phẩm VMware đang sử dụng.

Bên cạnh đó, các cơ quan, tổ chức cũng cần tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng; đồng thời thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.