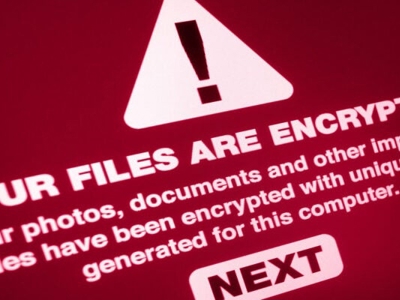

Cảnh báo lỗ hổng bảo mật nghiêm trọng trên Google Chrome

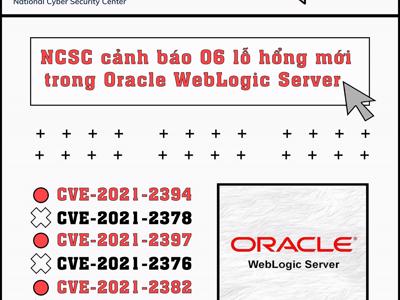

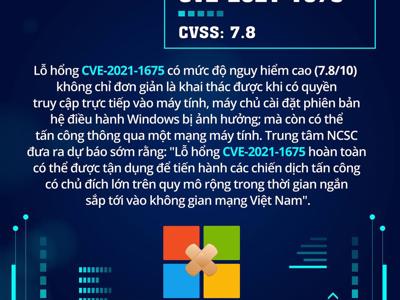

Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) thuộc Cục An toàn thông tin, Bộ Thông tin và Truyền thông vừa cảnh báo các cơ quan, tổ chức về lỗ hổng bảo mật nghiêm trọng có mã CVE-2021-4102 trong Google Chrome...

Trong cảnh báo, chuyên gia NCSC cho biết, lỗ hổng CVE-2021-4102 tồn tại trong công cụ JavaScript của Chrome v8, cho phép đối tượng tấn công thực thi mã tùy ý. Mặc dù chưa có thông tin chi tiết về cách thức khai thác lỗ hổng này, tuy nhiên lỗ hổng này được cho là đang được khai thác trong thực tế.

Ngày 13/12, Google đã phát hành bản vá cho lỗ hổng bảo mật CVE-2021-4102 có mức ảnh hưởng nghiêm trọng tại phiên bản Chrome 96.0.4664.110 cho hệ điều hành Windows, Mac và Linux. Trung tâm NCSC khuyến nghị các cơ quan, tổ chức cần cập nhật bản vá trong thời gian sớm để tránh nguy cơ mất an toàn thông tin.

Trước đó ngày 9/12 vừa qua, mã khai thác của lỗ hổng tồn tại trong Apache Log4j đã được công khai rộng rãi trên Internet. Lỗ hổng này ảnh hưởng đến Apache Log4j phiên bản từ 2.0 đến 2.14.1, cho phép đối tượng tấn công thực thi mã từ xa.

Apache Log4j là một thư viện ghi log trong Java, tồn tại trong nhiều ứng dụng hiện nay được sử dụng phổ biến trong các hệ thống thông tin của cơ quan, tổ chức và doanh nghiệp lớn.

Theo đánh giá của Trung tâm Giám sát an toàn không gian mạng quốc gia, lỗ hổng này khá nghiêm trọng và có mức độ ảnh hưởng lớn.

"Lỗ hổng CVE-2021-4102 tồn tại trong công cụ JavaScript của Chrome v8, cho phép đối tượng tấn công thực thi mã tùy ý. Mặc dù chưa có thông tin chi tiết về cách thức khai thác lỗ hổng này, tuy nhiên lỗ hổng này được cho là đang được khai thác trong thực tế."

Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC).

Cục An toàn thông tin khuyến nghị các đơn vị, tổ chức doanh nghiệp thực hiện: Kiểm tra, rà soát và xác minh hệ thống thông tin có sử dụng Apache Log4j; Cập nhật lên phiên bản mới nhất (log4j-2.15.0-rc2) để khắc phục lỗ hổng bảo mật nói trên cũng như các lỗ hổng bảo mật mới phát hiện khác; đồng thời nâng cấp các ứng dụng và thành phần liên quan có khả năng bị ảnh hưởng (ví dụ như srping-boot-strater-log4j2, Apache Solr, Apache Flink, Apache 2 Druid,…).

Ngoài ra, các cơ quan, tổ chức, doanh nghiệp cần tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng; đồng thời thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.

Theo Công ty bảo mật Checkpoint, Log4j là thư viện ghi log Java phổ biến nhất thế giới với hơn 400.000 lượt tải xuống từ GitHub. Sản phẩm này được nhiều công ty trên thế giới sử dụng, như Twitter, Amazon, Microsoft, Apple. Việc khai thác lỗ hổng rất đơn giản, cho phép kẻ tấn công kiểm soát các máy chủ web dựa trên Java, từ đó thực thi mã từ xa.

Checkpoint cũng cũng ghi nhận nhiều trường hợp khai thác lỗ hổng Log4Shell để tấn công và mục tiêu là tiền điện tử của các nạn nhân.

Được biết, kể từ khi được công bố lỗ hổng Apache Log4j, có khoảng 40% hệ thống mạng của các công ty trên toàn cầu bị tin tặc nhắm đến để khai thác lỗ hổng nói trên. Mỗi phút có hơn 100 cuộc tấn công được ghi nhận.

Theo số liệu của Cục An toàn thông tin, trong 11 tháng đầu năm nay, hệ thống kỹ thuật của Cục đã ghi nhận 8.475 cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam, tăng 32,13% so với cùng kỳ 11 tháng đầu năm 2020. Trong gần 8.500 sự cố tấn công mạng này, có 1.789 cuộc tấn công lừa đảo (phishing), 1.405 cuộc tấn công thay đổi giao diện (deface) và 5.281 cuộc tấn công cài mã độc (malware).

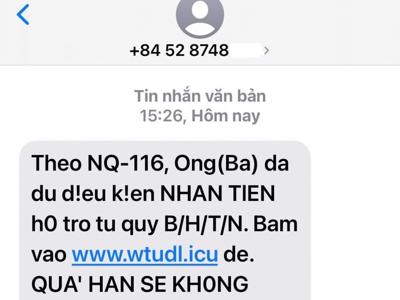

Trong đó có các sự cố mất an toàn thông tin, những thủ đoạn các trang web, fanpage giả mạo đường link và loại hình tin nhắn lừa đảo vẫn thường xuyên tái diễn. Cục An toàn thông tin khuyến cáo người dân không nên tin bất kỳ tin nhắn nào được gửi đến nếu tên hiển thị của người gửi không rõ ràng; đặc biệt yêu cầu đăng nhập tài khoản ngân hàng và cung cấp mã OTP...