Phát hiện tấn công mạng “có liên hệ với nhóm nói tiếng Trung” nhắm vào tổ chức ngoại giao châu Á, châu Phi

Chiến dịch tấn công mạng có tổ chức và chủ đích (APT) hoạt động từ 2019 và vẫn đang nhắm vào các tổ chức ngoại giao khu vực châu Á và châu Phi...

Hãng bảo mật Kaspersky vừa phát ra thông tin cho biết đã phát hiện TunnelSnake, chiến dịch tấn công mạng có tổ chức và chủ đích (APT) hoạt động từ 2019 và vẫn đang nhắm vào các tổ chức ngoại giao khu vực châu Á và châu Phi. Những kẻ tấn công đã triển khai một rootkit chưa từng biết trước đây có tên là Moriya.

Theo Kaspersky, phần mềm độc hại này (Moriya) có ảnh hưởng rất lớn đối với hệ điều hành, cho phép các tác nhân đe dọa chặn lưu lượng mạng và che giấu các lệnh độc hại được cấp cho các máy chủ bị lây nhiễm. Điều này dẫn đến việc những kẻ tấn công bí mật kiểm soát mạng lưới của các tổ chức mục tiêu trong nhiều tháng.

Rootkit là những chương trình độc hại hoặc tập hợp các công cụ phần mềm giúp kẻ tấn công truy cập không giới hạn vào máy tính bị lây nhiễm. Rootkit nổi tiếng về khả năng “tàng hình” và xâm nhập khi có thể trà trộn vào hệ điều hành.

Cả mục tiêu và công cụ được sử dụng trong APT đều có mối liên hệ với các nhóm nói tiếng Trung được biết đến, do đó có thể kẻ tấn công cũng nói tiếng Trung.

Kaspersky cho biết, cuộc điều tra về chiến dịch bắt đầu khi hãng bảo mật này nhận được hàng loạt báo động từ các giải pháp về một rootkit đặc biệt trong mạng lưới mục tiêu. Rootkit này được gọi là Moriya, có khả năng lẩn tránh nhờ 2 đặc điểm chặn và kiểm tra các gói mạng đang chuyển tiếp từ không gian địa chỉ của nhân Windows - vùng bộ nhớ nơi chứa nhân của hệ điều hành và nơi thường chỉ chạy mã đặc quyền và đáng tin cậy.

Điều này cho phép phần mềm độc hại thả các gói độc hại trước khi chúng được xử lý bởi việc chồng giao thức của hệ điều hành. Qua đó giúp kẻ tấn công tránh bị giải pháp bảo mật phát hiện.

Ngoài ra, rootkit đã không liên hệ với bất kỳ máy chủ nào để yêu cầu lệnh, như trường hợp của hầu hết các backdoor thông thường, mà là nhận các lệnh từ các gói được đánh dấu đặc biệt, kết hợp với phần lớn lưu lượng mạng mà phần mềm độc hại kiểm tra. Theo đó cho phép rootkit tránh phải duy trì cơ sở hạ tầng Command & Control (chỉ huy và điều khiển), do đó cản trở việc phân tích và làm cho hoạt động khó bị theo dõi hơn.

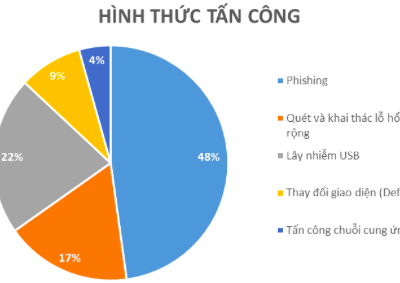

Moriya chủ yếu được triển khai thông qua sự xâm nhập vào các máy chủ web dễ bị tấn công trong tổ chức mục tiêu. Trong một trường hợp, những kẻ tấn công đã lây nhiễm máy chủ bằng webshell China Chopper, một loại mã độc cho phép điều khiển từ xa máy chủ bị nhiễm. Rootkit Moriya đã được triển khai sau khi có được quyền truy cập từ webshell này.

Nhóm nghiên cứu của hãng bảo mật này cũng cho biết, một bộ công cụ khác nhau được thiết kế riêng hoặc từng được các nhóm tin tặc nói tiếng Trung trước đây sử dụng, đã được triển khai cùng với rootkit, cho phép những kẻ tấn công quét các máy chủ trong mạng nội bộ, tìm mục tiêu mới và thực hiện hành động lây lan nhằm âm thầm tách tệp.

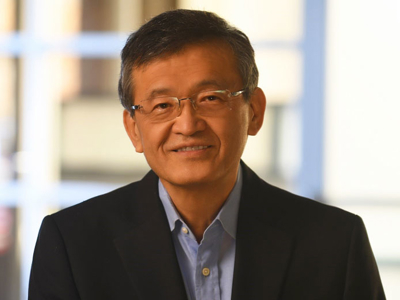

Giampaolo Dedola, nhà nghiên cứu bảo mật cấp cao thuộc nhóm Phân tích và Nghiên cứu Toàn cầu (GReAT) tại Kaspersky cho rằng, mặc dù không thể quy trách nhiệm chiến dịch cho một tác nhân cụ thể nào, nhưng cả mục tiêu và công cụ được sử dụng trong APT đều có mối liên hệ với các nhóm nói tiếng Trung được biết đến, do đó có thể kẻ tấn công cũng nói tiếng Trung.

“Chúng tôi cũng tìm thấy một phiên bản cũ hơn của Moriya được sử dụng trong một cuộc tấn công độc lập vào năm 2018. Thông tin mục tiêu và bộ công cụ được sử dụng cho thấy mục đích của kẻ tấn công trong chiến dịch này là gián điệp, mặc dù chỉ có thể chứng thực một phần điều này khi không có bất kỳ dữ liệu thực tế nào đã bị chuyển đổi hay đánh cắp”, ông Giampaolo Dedola nhấn mạnh