5 xu hướng an ninh mạng năm 2011

Tội phạm mạng sẽ tập trung tấn công các hạ tầng mạng quan trọng, số vụ tấn công mang động cơ chính trị sẽ tăng lên

Hacker sẽ tấn công các hạ tầng mạng quan trọng, lỗ hổng zero-day sẽ trở nên thông dụng hơn, nguy cơ ngày càng tăng của smartphone và máy tính bảng… là những xu hướng an ninh mạng năm tới theo dự báo của hãng bảo mật Symantec.

1. Các hạ tầng quan trọng sẽ trở thành mục tiêu

Tội phạm mạng có vẻ như đang xem xét ảnh hưởng từ mối đe dọa khi tấn công sâu Stuxnet vào ngành công nghiệp các hệ thống giám sát ngành. Symantec dự báo, tội phạm công nghệ sẽ thu được những bài học quan trọng từ những gì liên quan mà Stuxnet đã làm được.

Xuất hiện từ tháng 7/2010, Stuxnet (tên đầy đủ là Worm.Win32.Stuxnet) là sâu duy nhất khai thác cùng lúc 4 lỗ hổng zero-day của hệ điều hành windows, đột nhập vào mạng doanh nghiệp, thực hiện hành vi phá hoại công nghiệp. Đến nay, các nhà bảo mật vẫn chưa tìm đủ bằng chứng để xác định danh tính của những kẻ tung ra Stuxnet.

Eugene Kaspersky – Giám đốc điều hành của Kaspersky Lab cảnh báo: “Stuxnet được thiết kế không phải để ăn cắp tiền, gửi thư rác hay lấy dữ liệu cá nhân mà để phá hoại nhà máy, hệ thống công nghiệp!”.

Như vậy, Stuxnet không phải “gián điệp công nghiệp” như thông tin lâu nay, bởi khi vào được hệ thống máy tính, virus sẽ tấn công bằng cách tái lập trình lại các phần mềm chúng xâm nhập, thay đổi hoạt động của máy móc, thậm chí hủy diệt toàn bộ hệ thống.

Đây là ví dụ điển hình nhất cho tới nay về dạng virus máy tính được tạo ra nhằm thay đổi hành vi của phần cứng hệ thống, nhằm gây ra những thiệt hại vật lý trong thế giới thực. Mặc dù ban đầu các đợt tấn công này diễn ra chậm, nhưng dự báo tần suất sẽ tăng dần lên.

“Hầu hết các nhà cung cấp hạ tầng quan trọng sẽ sẵn sàng hỗ trợ và hợp tác với chính phủ trong việc bảo vệ hạ tầng thông tin trọng yếu. Tuy nhiên, chúng tôi không kỳ vọng sẽ có nhiều thay đổi trong lĩnh vực này”, Symantec dự báo.

Những kết quả thu được từ cuộc khảo sát Bảo vệ hạ tầng thông tin quan trọng năm 2010 (CIP 2010) của Symantec cũng cho thấy xu hướng này, khi có tới 48% doanh nghiệp tham dự điều tra cho rằng họ có thể là nạn nhân của kiểu tấn công này trong năm tới và 80% tin rằng tần suất các vụ tấn công như vậy sẽ tăng.

2. Lỗ hổng zero-day sẽ thông dụng hơn

Zero-day là một thuật ngữ để chỉ những lỗ hổng an ninh chưa được công bố hoặc chưa được khắc phục. Lợi dụng những lỗ hổng này, tội phạm mạng có thể xâm nhập được vào hệ thống máy tính của các doanh nghiệp, tập đoàn để đánh cắp hay thay đổi dữ liệu.

Năm 2010, sâu Trojan.Hydraq (còn gọi là “Aurona”) là ví dụ điển hình cho việc đe dọa tấn công vào các mục tiêu xác định. Các mục tiêu này có thể là những tổ chức hoặc một hệ thống máy tính cụ thể nào đó thông qua những lỗ hổng phần mềm chưa được biết tới.

Sâu Trojan.Hydraq được sử dụng để khai thác lỗi hổng zero-day trên trình duyệt Internet Explorer. Về cơ bản thì loại sâu này rất giống với những loại sâu Trojan tấn công cửa hậu (backdoor) thông thường và thực sự nó không phức tạp đến vậy khi so sánh với những loại phần mềm độc hại khác đang được phát tán trên mạng.

Dựa trên tính năng của loại sâu này, có thể phỏng đoán một cách chính xác rằng mục đích của nó là để mở một cửa hậu trên máy tính đã bị lây nhiễm và cho phép kẻ tấn công từ xa kiểm soát hoạt động và lấy cắp thông tin từ không chỉ một máy bị lây nhiễm mà trên cả hạ tầng công nghệ thông tin mà máy tính đó được kết nối.

Theo Symantec, tin tặc đã lợi dụng những lỗ hổng bảo mật như vậy trong nhiều năm qua, thế nhưng những mối đe dọa mang tính mục tiêu cao như vậy sẽ tăng mạnh trong năm 2011. Trong vòng 12 tháng tới, chúng ta sẽ chứng kiến những lỗ hổng zero-day ngày càng tăng nhanh với số lượng cao hơn bất kỳ năm nào trước đây.

Do bản chất giấu kín và phát tán chậm của những đe dọa mang tính mục tiêu như vậy đã làm giảm khả năng phòng bị của các nhà cung cấp giải pháp bảo mật. Họ khó có thể đưa ra các biện pháp bảo vệ truyền thống để chống lại tất cả các đe dọa kiểu này.

Tuy nhiên, những công nghệ đặc thù kiểu như SONAR của Symantec lại có khả năng phát hiện đe dọa dựa trên hành vi của chúng, hay như công nghệ bảo mật dựa trên danh tiếng, có khả năng xác định đe dọa dựa vào ngữ cảnh hơn là nội dung của chúng. Những công nghệ kiểu đó giúp phát hiện được những đặc điểm mang tính hành vi và bản chất phát tán chậm của những đe dọa như vậy.

3. Những nguy cơ an ninh mới

Việc sử dụng smartphone và máy tính bảng tiếp tục tăng lên với tốc độ khó lường trước. hãng nghiên cứu thị trường IDC dự tính tới cuối năm nay, doanh số thiết bị di động mới sẽ tăng 55%. Trong khi, theo Gartner ước đoán, có khoảng 1,2 tỷ người sẽ dùng điện thoại di động với các khả năng kết nối Internet tốc độ cao.

Trong bối cảnh nhân viên văn phòng ngày càng năng động hơn và làm việc cả khi di chuyển, các doanh nghiệp cũng phải tìm cách khắc phục những thách thức này bằng cách triển khai những phương thức bảo vệ mới, chẳng hạn như bảo mật đám mây, nhăm mang lại các phải pháp thích hợp có thể triển khai trên nhiều nền tảng và thiết bị.

Khi các thiết bị ngày càng trở nên tinh vi hơn trong khi chỉ một số lượng nhỏ nền tảng di động đang thống trị thị trường này, thì khó có thể tránh được việc tội phạm mạng sẽ thâm nhập vào các thiết bị di động trong năm 2011 và rằng các thiết bị di động sẽ trở thành nguồn chủ yếu bị đánh cắp thông tin quan trọng.

Xu hướng này không có dấu hiệu suy giảm trong những năm tới, cho nên các công ty sẽ cần một hệ thống an ninh mới để bảo vệ dữ liệu lưu trữ và có thể được truy xuất thông qua thiết bị di động.

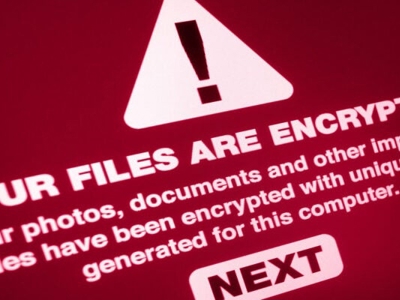

4. Bùng nổ công nghệ mã hóa

Xu hướng sử dụng các thiết bị di động trong môi trường doanh nghiệp ngày càng tăng lên. Điều này không chỉ cho thấy khối doanh nghiệp sẽ phải đối mặt với những thách thức mới trong việc bảo mật các thiết bị này và dữ liệu quan trọng chứa trong nó được an toàn và dễ dàng truy xuất, mà họ còn cần phải tuân thủ các quy định về tính riêng tư và bảo vệ dữ liệu khác nhau.

Bất chấp những quy định này, nhiều doanh nghiệp và tổ chức vẫn không công khai thông tin khi các thiết bị di động chứa dữ liệu quan trọng bị đánh cắp, như họ từng làm với máy tính xách tay. “Sự thực là, các nhân viên không thường xuyên báo cáo về việc bị mất các thiết bị đó với công ty của họ”, Symantec cho biết.

“Năm nay, chúng tôi dự đoán rằng, các nhà làm luật sẽ bắt đầu có hành động triệt để, chống lại vấn đề này và điều đó sẽ khuyến khích các công ty, tổ chức thực hiện nhiều hơn việc sử dụng công nghệ mã hóa, nhất là với các thiết bị di động”.

Các doanh nghiệp cũng sẽ tiếp cận chủ động hơn đối với việc bảo mật dữ liệu bằng cách triển khai công nghệ mã hóa nhằm đáp ứng các tiêu chuẩn và tránh bị phạt nặng hay làm hủy hoại thương hiệu của họ do việc rò rỉ dữ liệu.

5. Các vụ tấn công có động cơ chính trị tăng lên

Trong báo cáo CIP 2010 Symantec, hơn một nửa các doanh nghiệp tham gia điều tra cho rằng họ nghi ngờ hoặc tin rằng họ từng trải qua một vụ tấn công với mục đích chính trị.

Trước đây, những cuộc tấn công kiểu này thường rơi vào trường hợp gián điệp mạng, hoặc tấn công từ chối dịch vụ nhằm vào các dịch vụ Web. Tuy nhiên, với sự xuất hiện của sâu Stuxnet, có vẻ như những mối đe dọa này không còn là trò chơi gián điệp hay gây gối, vì chúng có thể gây ra những thiệt hại trong thế giới thực.

Symantec cho rằng, Stuxnet có thể chỉ là dấu hiệu rõ ràng đầu tiên cho thấy những hoạt động tấn công mà một số người gọi đó là “chiến tranh mạng” đã và đang diễn ra. “Năm 2011, các dấu hiệu về nỗ lực kiểm soát vũ khí kỹ thuật số này sẽ càng rõ ràng thêm”, Symantec cho hay.

1. Các hạ tầng quan trọng sẽ trở thành mục tiêu

Tội phạm mạng có vẻ như đang xem xét ảnh hưởng từ mối đe dọa khi tấn công sâu Stuxnet vào ngành công nghiệp các hệ thống giám sát ngành. Symantec dự báo, tội phạm công nghệ sẽ thu được những bài học quan trọng từ những gì liên quan mà Stuxnet đã làm được.

Xuất hiện từ tháng 7/2010, Stuxnet (tên đầy đủ là Worm.Win32.Stuxnet) là sâu duy nhất khai thác cùng lúc 4 lỗ hổng zero-day của hệ điều hành windows, đột nhập vào mạng doanh nghiệp, thực hiện hành vi phá hoại công nghiệp. Đến nay, các nhà bảo mật vẫn chưa tìm đủ bằng chứng để xác định danh tính của những kẻ tung ra Stuxnet.

Eugene Kaspersky – Giám đốc điều hành của Kaspersky Lab cảnh báo: “Stuxnet được thiết kế không phải để ăn cắp tiền, gửi thư rác hay lấy dữ liệu cá nhân mà để phá hoại nhà máy, hệ thống công nghiệp!”.

Như vậy, Stuxnet không phải “gián điệp công nghiệp” như thông tin lâu nay, bởi khi vào được hệ thống máy tính, virus sẽ tấn công bằng cách tái lập trình lại các phần mềm chúng xâm nhập, thay đổi hoạt động của máy móc, thậm chí hủy diệt toàn bộ hệ thống.

Đây là ví dụ điển hình nhất cho tới nay về dạng virus máy tính được tạo ra nhằm thay đổi hành vi của phần cứng hệ thống, nhằm gây ra những thiệt hại vật lý trong thế giới thực. Mặc dù ban đầu các đợt tấn công này diễn ra chậm, nhưng dự báo tần suất sẽ tăng dần lên.

“Hầu hết các nhà cung cấp hạ tầng quan trọng sẽ sẵn sàng hỗ trợ và hợp tác với chính phủ trong việc bảo vệ hạ tầng thông tin trọng yếu. Tuy nhiên, chúng tôi không kỳ vọng sẽ có nhiều thay đổi trong lĩnh vực này”, Symantec dự báo.

Những kết quả thu được từ cuộc khảo sát Bảo vệ hạ tầng thông tin quan trọng năm 2010 (CIP 2010) của Symantec cũng cho thấy xu hướng này, khi có tới 48% doanh nghiệp tham dự điều tra cho rằng họ có thể là nạn nhân của kiểu tấn công này trong năm tới và 80% tin rằng tần suất các vụ tấn công như vậy sẽ tăng.

2. Lỗ hổng zero-day sẽ thông dụng hơn

Zero-day là một thuật ngữ để chỉ những lỗ hổng an ninh chưa được công bố hoặc chưa được khắc phục. Lợi dụng những lỗ hổng này, tội phạm mạng có thể xâm nhập được vào hệ thống máy tính của các doanh nghiệp, tập đoàn để đánh cắp hay thay đổi dữ liệu.

Năm 2010, sâu Trojan.Hydraq (còn gọi là “Aurona”) là ví dụ điển hình cho việc đe dọa tấn công vào các mục tiêu xác định. Các mục tiêu này có thể là những tổ chức hoặc một hệ thống máy tính cụ thể nào đó thông qua những lỗ hổng phần mềm chưa được biết tới.

Sâu Trojan.Hydraq được sử dụng để khai thác lỗi hổng zero-day trên trình duyệt Internet Explorer. Về cơ bản thì loại sâu này rất giống với những loại sâu Trojan tấn công cửa hậu (backdoor) thông thường và thực sự nó không phức tạp đến vậy khi so sánh với những loại phần mềm độc hại khác đang được phát tán trên mạng.

Dựa trên tính năng của loại sâu này, có thể phỏng đoán một cách chính xác rằng mục đích của nó là để mở một cửa hậu trên máy tính đã bị lây nhiễm và cho phép kẻ tấn công từ xa kiểm soát hoạt động và lấy cắp thông tin từ không chỉ một máy bị lây nhiễm mà trên cả hạ tầng công nghệ thông tin mà máy tính đó được kết nối.

Theo Symantec, tin tặc đã lợi dụng những lỗ hổng bảo mật như vậy trong nhiều năm qua, thế nhưng những mối đe dọa mang tính mục tiêu cao như vậy sẽ tăng mạnh trong năm 2011. Trong vòng 12 tháng tới, chúng ta sẽ chứng kiến những lỗ hổng zero-day ngày càng tăng nhanh với số lượng cao hơn bất kỳ năm nào trước đây.

Do bản chất giấu kín và phát tán chậm của những đe dọa mang tính mục tiêu như vậy đã làm giảm khả năng phòng bị của các nhà cung cấp giải pháp bảo mật. Họ khó có thể đưa ra các biện pháp bảo vệ truyền thống để chống lại tất cả các đe dọa kiểu này.

Tuy nhiên, những công nghệ đặc thù kiểu như SONAR của Symantec lại có khả năng phát hiện đe dọa dựa trên hành vi của chúng, hay như công nghệ bảo mật dựa trên danh tiếng, có khả năng xác định đe dọa dựa vào ngữ cảnh hơn là nội dung của chúng. Những công nghệ kiểu đó giúp phát hiện được những đặc điểm mang tính hành vi và bản chất phát tán chậm của những đe dọa như vậy.

3. Những nguy cơ an ninh mới

Việc sử dụng smartphone và máy tính bảng tiếp tục tăng lên với tốc độ khó lường trước. hãng nghiên cứu thị trường IDC dự tính tới cuối năm nay, doanh số thiết bị di động mới sẽ tăng 55%. Trong khi, theo Gartner ước đoán, có khoảng 1,2 tỷ người sẽ dùng điện thoại di động với các khả năng kết nối Internet tốc độ cao.

Trong bối cảnh nhân viên văn phòng ngày càng năng động hơn và làm việc cả khi di chuyển, các doanh nghiệp cũng phải tìm cách khắc phục những thách thức này bằng cách triển khai những phương thức bảo vệ mới, chẳng hạn như bảo mật đám mây, nhăm mang lại các phải pháp thích hợp có thể triển khai trên nhiều nền tảng và thiết bị.

Khi các thiết bị ngày càng trở nên tinh vi hơn trong khi chỉ một số lượng nhỏ nền tảng di động đang thống trị thị trường này, thì khó có thể tránh được việc tội phạm mạng sẽ thâm nhập vào các thiết bị di động trong năm 2011 và rằng các thiết bị di động sẽ trở thành nguồn chủ yếu bị đánh cắp thông tin quan trọng.

Xu hướng này không có dấu hiệu suy giảm trong những năm tới, cho nên các công ty sẽ cần một hệ thống an ninh mới để bảo vệ dữ liệu lưu trữ và có thể được truy xuất thông qua thiết bị di động.

4. Bùng nổ công nghệ mã hóa

Xu hướng sử dụng các thiết bị di động trong môi trường doanh nghiệp ngày càng tăng lên. Điều này không chỉ cho thấy khối doanh nghiệp sẽ phải đối mặt với những thách thức mới trong việc bảo mật các thiết bị này và dữ liệu quan trọng chứa trong nó được an toàn và dễ dàng truy xuất, mà họ còn cần phải tuân thủ các quy định về tính riêng tư và bảo vệ dữ liệu khác nhau.

Bất chấp những quy định này, nhiều doanh nghiệp và tổ chức vẫn không công khai thông tin khi các thiết bị di động chứa dữ liệu quan trọng bị đánh cắp, như họ từng làm với máy tính xách tay. “Sự thực là, các nhân viên không thường xuyên báo cáo về việc bị mất các thiết bị đó với công ty của họ”, Symantec cho biết.

“Năm nay, chúng tôi dự đoán rằng, các nhà làm luật sẽ bắt đầu có hành động triệt để, chống lại vấn đề này và điều đó sẽ khuyến khích các công ty, tổ chức thực hiện nhiều hơn việc sử dụng công nghệ mã hóa, nhất là với các thiết bị di động”.

Các doanh nghiệp cũng sẽ tiếp cận chủ động hơn đối với việc bảo mật dữ liệu bằng cách triển khai công nghệ mã hóa nhằm đáp ứng các tiêu chuẩn và tránh bị phạt nặng hay làm hủy hoại thương hiệu của họ do việc rò rỉ dữ liệu.

5. Các vụ tấn công có động cơ chính trị tăng lên

Trong báo cáo CIP 2010 Symantec, hơn một nửa các doanh nghiệp tham gia điều tra cho rằng họ nghi ngờ hoặc tin rằng họ từng trải qua một vụ tấn công với mục đích chính trị.

Trước đây, những cuộc tấn công kiểu này thường rơi vào trường hợp gián điệp mạng, hoặc tấn công từ chối dịch vụ nhằm vào các dịch vụ Web. Tuy nhiên, với sự xuất hiện của sâu Stuxnet, có vẻ như những mối đe dọa này không còn là trò chơi gián điệp hay gây gối, vì chúng có thể gây ra những thiệt hại trong thế giới thực.

Symantec cho rằng, Stuxnet có thể chỉ là dấu hiệu rõ ràng đầu tiên cho thấy những hoạt động tấn công mà một số người gọi đó là “chiến tranh mạng” đã và đang diễn ra. “Năm 2011, các dấu hiệu về nỗ lực kiểm soát vũ khí kỹ thuật số này sẽ càng rõ ràng thêm”, Symantec cho hay.